テクノロジー

オーストラリア アイデンティティ・アクセス管理 マシンの ID を含む重要なエクスポージャの管理が不十分であったため、多くの組織が危険にさらされていた。

ガートナー社のアナリストであるフェリックス・ゲーヘンス副社長は、ガートナー社主催の セキュリティ&リスク・マネジメント・サミット シドニーで開催されたIAMサミットで、IAM担当者は組織内でIDファブリック・アプローチを中心とした成熟したIAMプログラムへの投資を支持すべきだと主張した。

Gaehtgens氏は、組織はIAMの衛生状態を改善することで回復力を高めることができると述べた。同氏は、テック・ベンダーがデータをサイロに閉じ込め、最初にデータを正しく取得することなくAIを使用することに警鐘を鳴らした。1つの提案は、以下のような製品管理アプローチを取ることだった。 さまざまなステークホルダーを巻き込む.

テクノロジー IAMが成熟したサイバーセキュリティ体制の中核に

Gaehtgens氏は、IAMのリーダーたちはここ数年、アイデンティティの状況における根本的な変化に直面していると述べた。これは主に、サイバーセキュリティを保護するために「完全に分散化された世界で中央集権的なコントロールを構築することが求められている」という現実によるものだ。

その一方で、資産、データ、アプリケーションは、クラウド・ベンダーのようなサード・パーティによって実装されたさまざまなタイプのアクセス制御によって保護されるようになっている。

PREMIUM:クラウドベンダーのようなサードパーティによる クラウドセキュリティポリシー .

「CISOは取締役会から主に3つの質問を受ける:安全か』、『コンプライアンスか』、『AIはどうなのか』です」。Gaehtgens氏は言う。「IAMはこれらすべての中心にある。IAMの役割は非常に重要になってきています。なぜか?新しい世界におけるセキュリティの中心にあるからです」。

マシン・アイデンティティの台頭

人間のIDに加え、マシンのIDの増加が「大きな問題」になっているとゲーヘンス氏は指摘する。現在、組織内には10倍から45倍ものマシン・アイデンティティが存在し、その多くは大きな特権を与えられているため、管理されていない巨大なサイバー・リスクとなっている。

テクノロジー 組織は成熟したIAMプログラムでアイデンティティを第一に考えるべき

アイデンティティをサイバーセキュリティの中心に据えることが重要である、とゲーヘトゲンス氏は言う。

「多くの企業は多くのツールを持っているが、IAMプログラムが十分に機能していない。「IAMはサイバーセキュリティのコントロールプレーンであり、基盤である。

IAMプログラムは、ID管理を「一貫性があり、コンテキストがあり、継続的」なものにし、IT部門以外の人間関係を構築する意欲のあるIAMリーダーによって実現されるべきである。

一貫性

Gaehtgens氏によると、世界的な規制は、データベース、非構造化ファイル、移動中、静止中など、どこにあっても個人データを保護するように設計されているという。Gaehtgens氏は、このことは、組織が多くのツールを持つ一方で、適用されるアクセス・ポリシーに一貫性が必要であることを意味すると述べた。

コンテキスト

ポリシーは動的で、コンテキストを認識する必要がある。

「誰かがフォルダにアクセスできるからといって、1分間に30個のドキュメントをダウンロードする必要はありません。それは人間にとって典型的なことではなく、アカウントがボットに乗っ取られたことを示すかもしれません」とGaehtgens氏は言う。

連続

将来的には、セッションを通じて継続的に適応的な信頼が適用されるようになるだろう。Gaehtgens氏は、シングルサインオフが来るだろうと述べた。これは、ユーザーイベントに基づいてシステム間で複数のセッションを終了させる機能を伴うもので、ユーザーにとっては当たり前のことになるだろうと述べた。

リーダーシップ

IAMプログラムを導入するためには、IAMリーダーはIT部門以外の人間関係を強化する必要がある。Gaehtgens氏は、IAMリーダーは、財務や法務を含むビジネスの言語を学ぶことで、ビジネス価値やリスクといった観点からIAMを測定し、伝えることができるようになると促した。

参照:トップ IAMソリューション は、サイバーセキュリティの取り組みを強化するのに役立ちます。

プロダクト・マネジメントのアプローチで、成功はより容易になるかもしれない。Gaehtgens氏は、IAMプログラムにはプロダクト・マネジメント・アプローチの傾向があり、「高度にクロスファンクショナル」なスタイルによってビジネス価値とデリバリーの加速につながっていると述べた。

テクノロジー IAMツールよりもアイデンティティ・ファブリックに焦点を当てる

将来的には、よりまとまりのある、アーキテクチャー的に健全なIAM管理方法が必要になる、とGaehtgens氏は言う。

「ほとんどの組織は、人間と機械のための基本的なIAM機能を提供することに苦労しています。

アイデンティティ・ファブリック・アーキテクチャ・アプローチの採用

Gaehtgens氏は、「IDファブリック」アプローチは、IAMプロが現在のビジネスチャンスを活用し、ベンダーロックインの束縛から解放されるのに役立つと述べた。彼は、ガートナーがクライアントをアイデンティティ・ファブリック・モデルに導くために使用している10の原則のフレームワークを提唱した(図A).

これらには、対象範囲の拡大が含まれる:

- 多くの「クレデンシャル漏洩乗っ取り」の原因となっているマシン ID。

- 静的なバッチ分析ではなく、イベントベースの接続性

- 変化にも柔軟に対応できる「長期的には堆肥化可能な」コンポーザブル・アーキテクチャー。

トポロジーを活用することで、組織は、抽象化レイヤーを持つツールから機能を切り離すことで、分散化された環境で中央集権的なコントロールを得ることができる。これにより、基礎となるツールの機能がより高いレベルで接続され、さまざまなユースケースに対応したオーケストレーションが可能になる。

AI機能がIAMチームの生産性を高める

AIは、アカウントの乗っ取り検知やユーザー・エンティティの行動分析など、IAMの側面を担う可能性が高い。また、エンタイトルメント・データから適切なサイズのアクセス・ポリシーを推奨したり、コーディングや設定の更新など、アプリケーションとIAMサービスの統合を支援することもできる。

Gaehtgens氏は、データが適切である必要があり、データ管理とエンジニアリングがIAMプログラムの正式な能力になる可能性があると注意を促した。

「AIは、必要なデータ管理とデータエンジニアリングの依存関係に取り組む限り、ある程度の価値を提供することができます」とGaehtgens氏は言う。

テクノロジー サイバーセキュリティ防御の第一線はアイデンティティ衛生

Gaehtgens氏は、IAMは「(セキュリティ・オペレーション・センターに)届くアラートの数を減らすための防御の第一線」であると述べた。つまり、IAMの専門家は、マシンIDを含め、予防と検知を強化するためにIDハイジーンに注力する必要があるということだ。

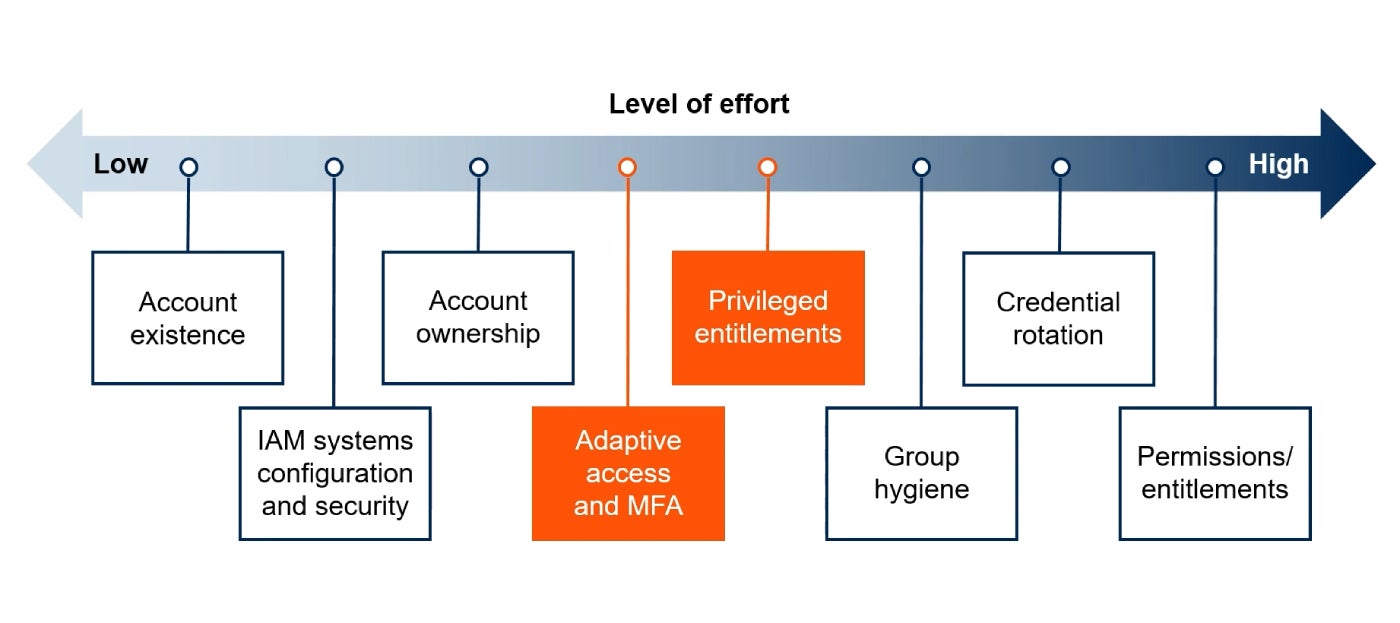

IAMチームは、アカウントの存在(図 B).しかし、ゲーテゲン氏は、オーストラリアの エッセンシャル・エイトのフレームワークは、成熟度レベル3でマシン・アイデンティティに取り組むことを推奨しているが、それ以前に組織が検討すべきことである。

彼はIAMコンフィギュレーションの警戒を推奨した。

「Gaehtgens氏は、「私は、テスト用の特権アクセスが設定され、それが削除されないまま稼働しているIAMシステムを見たことがある。「もし誰かがそのことを知ったら、そのIAMシステムを乗っ取ることができ、ロールを好きなように変更することができる。

IAMチームは、アダプティブ・アクセスやMFAの展開のような、中程度の労力を要する活動を追求することもできる。

「重要なのは、ハイジーンへの投資と脅威の検知・対応への投資のバランスです」とGaehtgens氏は言う。「予防がうまくいけばいくほど、検出のための投資は少なくなります」。